Agregar o quitar la protección en un documento, un libro o una presentación

En Microsoft Office, puede usar contraseñas para evitar que otras personas abran o modifiquen sus documentos, libros y presentaciones.

ADVERTENCIA: Es importante saber que si no recuerda su contraseña Microsoft no puede recuperar las contraseñas si las olvida.

Contenido

Agregar protección en un documento de Word

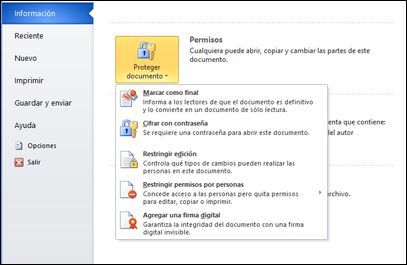

- En un documento abierto, haga clic en Archivo > Información > Proteger documento.Verá las opciones siguientes.

- Marcar como final: Haga que el documento sea de solo lectura.Cuando un documento está marcado como final, los comandos de edición y escritura y las marcas de revisión están deshabilitados o desactivados, y el documento es de solo lectura. El comando Marcar como final ayuda a transmitir que está compartiendo una versión finalizada de un documento. También impide que los lectores o revisores modifiquen el documento sin darse cuenta.Cuando marca un documento como final, Word le pide que guarde el archivo. La próxima vez que lo abra, verá un mensaje amarillo MARCADO COMO FINAL en la parte superior del documento. Si hace clic en Editar de todos modos, el documento ya no estará marcado como final.

- Cifrar con contraseña: Establezca una contraseña para el documento.PRECAUCIÓN: Conserve su contraseña en un lugar seguro. Si olvida o pierde la contraseña, ésta no se puede recuperarSi selecciona Cifrar con contraseña, aparece el cuadro de diálogo Cifrar documento. En el cuadro Contraseña, escriba una contraseña y después vuelva a escribirla cuando se la solicite. Importante: Microsoft no puede recuperar contraseñas olvidadas o perdidas, así que mantenga una lista de las contraseñas y nombres de archivo correspondientes en un lugar seguro.

- Restringir edición: Controle qué tipos de cambios pueden realizarse en el documento.Cuando seleccione Restringir edición, verá tres opciones:

- Restricciones de formato Permiten reducir las opciones de formato, mantener una apariencia. Haga clic enConfiguración para seleccionar los estilos que se permiten.

- Restricciones de edición El usuario controla el modo en que puede editarse el archivo o bien puede deshabilitar la edición. Haga clic en Excepciones o Más usuarios para controlar quiénes pueden realizar la edición.

- Comenzar a aplicar Haga clic en Sí, aplicar la protección para seleccionar la protección con contraseña o autenticación del usuario. También puede hacer clic en Restringir permiso para agregar o quitar los editores que tendrán permisos restringidos.

- Restringir permisos por personas Use una cuenta de Windows Live ID para restringir permisos.Use una cuenta de Windows Live ID o una cuenta de Microsoft Windows para restringir los permisos. Puede aplicar permisos con una plantilla que use su organización, o puede agregar permisos haciendo clic en Restringir acceso. Para más información sobre Information Rights Management, vea el tema sobre Information Rights Management en Office.

- Agregar una firma digital: Agregue una firma digital invisible o visible.Las firmas digitales autentican información digital, como documentos, mensajes de correo electrónico y macros con criptografía informática. Las firmas digitales se crean escribiendo una firma o con una imagen de una firma para establecer la autenticidad, integridad y no rechazo. Para más información sobre las firmas digitales, consulte el vínculo indicado al final de este tema.Para más información sobre las firmas digitales, vea el tema sobre las firmas y los certificados digitales.